Ma boite email

Dans mes dépannages souvent revient : quelle boîte mail et comment la configurer ? Il est temps d’un peu faire la lumière sur ce qui existe et comment procéder ?

L’informatique enrichit le radioamateurisme : logiciels, décodage numérique et ressources en ligne facilitent échanges, apprentissage et innovation, offrant aux débutants comme aux experts de nouvelles perspectives passionnantes.

Dans mes dépannages souvent revient : quelle boîte mail et comment la configurer ? Il est temps d’un peu faire la lumière sur ce qui existe et comment procéder ?

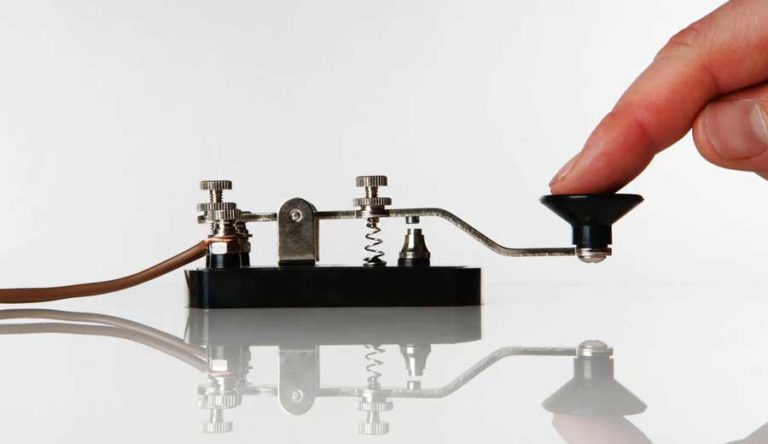

Une nouvelle campagne de phishing ciblée comprend la nouvelle technique d’obfuscation consistant à utiliser le code Morse pour masquer des URL malveillantes dans une pièce jointe à un e-mail

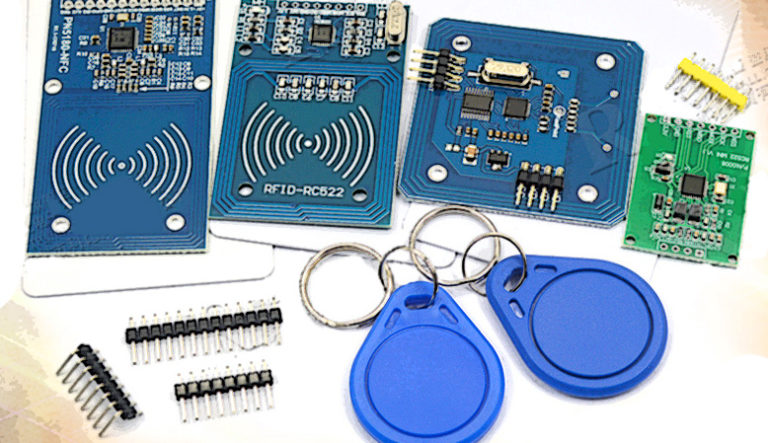

Pour des raisons personnelles, je me suis intéressé à l'Arduino durant deux semaines et j'ai trouvé qu'Arduino était pratique et facile d'accès. Je voudrai donc faire une démonstration simple avec un Arduino. J'ai un module MFRC522 à la maison, que j'ai utilisé quand j'étais à l'université...

Voici deux petits programmes gratuits qui permettent de crypter toutes vos données sensibles et/ou privées si vous souhaitez les conserver à l’abri des regards indiscrets. D'abords EncFS. Basé sur FUSE, il crypte les fichiers de manière transparente, en utilisant un répertoire arbitraire comme stockage pour les fichiers cryptés. Il est aussi particulièrement intéressant car il...

Ne soyons pas trop parano mais quand nous surfons sur le web et que nous ouvrons notre boite mail, il se peut qu’un logiciel espion entre dans votre ordinateur.

Un logiciel espion, un mouchard ou un espiogiciel (de l’anglais spyware ) est un logiciel malveillant qui s’installe dans un ordinateur ou autre appareil mobile, dans le but de collecter et transférer des informations sur l’environnement dans lequel il s’est installé, très souvent sans que l’utilisateur en ait connaissance.

La prochaine mise à jour majeure sera appelée Windows 10 May 2020 Update et apportera un peu plus de nouveautés par rapport à l'ancienne 19H2. Comme son prédécesseur, la mise à jour des fonctionnalités devrait être lancée un mardi et la date de sortie pourrait être le 14 ou le 21 mai. Elle a le...

Voici la deuxième partie de la série d'articles consacrés à la création d'un émetteur RTTY. Cette partie est concentrée autour de la réalisation physique de l'émetteur. Une petite nouvelle avant de commencer. Au départ je n'avais pas l'intention d'aller plus loin que cette partie, car la création de cet émetteur avait pour but de juste...

Un bug de Mozilla Firefox pourrait permettre la copie de mots de passe enregistrés sans mot de passe principal. Mozilla a corrigé une grave faille de sécurité dans son navigateur Firefox. La vulnérabilité pourrait avoir exposé les mots de passe enregistrés à partir du navigateur. Toute personne ayant un accès local au système pourrait exploiter...

On dit souvent que « GOOGLE est mon ami » en effet mais tire-t-on le maximum de l'ensemble des ressources de ce moteur de recherche ? Peut-être pas ! D'abords GOOGLE c'est quoi ? C'est une entreprise américaine de services technologiques fondée en 1998 dans la Silicon Valley, en Californie, par Larry Page et Sergey...

Le RTTY c'est quoi ? Le RTTY (Radiotélétype en français) est apparu dans le monde des télécommunications radio-amateur dans le milieu des années 1940 aux États-Unis quand les téléscripteurs (ou télétypes, ou encore teleprinter en anglais) devinrent disponibles. Mais la naissance du TTY commence bien avant cela. Tout d'abord le principe de téléscripteur est apparu...